美国水务公司IT系统遭网络攻击计费系统暂停,OT系统未受影响

【编者按】当地时间2024年10月7日,美国水务公司披露了一起网络攻击事件。这家总部位于新泽西州的美国水务公司拥有超过6,500名员工,为24个州和18个军事基地的1400多万人提供供水服务。据报道,10月3日该公司发现其系统受到了网络攻击,导致计费服务中断,但未对供水和污水处理设施产生影响。公司指出其供水安全不会受到威胁,目前没有勒索软件组织声称对此次攻击负责。美国水务公司表示,已经切断了部分系统并暂停了客户门户MyWater的服务,同时承诺在此期间不会向客户收取滞纳金。该公司还联系了执法部门,并启动了第三方网络安全专家的调查,目前调查仍在进行中。近年来,针对美国供水设施的网络攻击频发,政府对此表示担忧。白宫和美国环保署已多次警告该行业的脆弱性,促使各方加强应对措施。虽然此次事件未影响供水运营,但该公司表示无法预测攻击的全部影响,未来将根据调查结果采取进一步措施。

事件概况

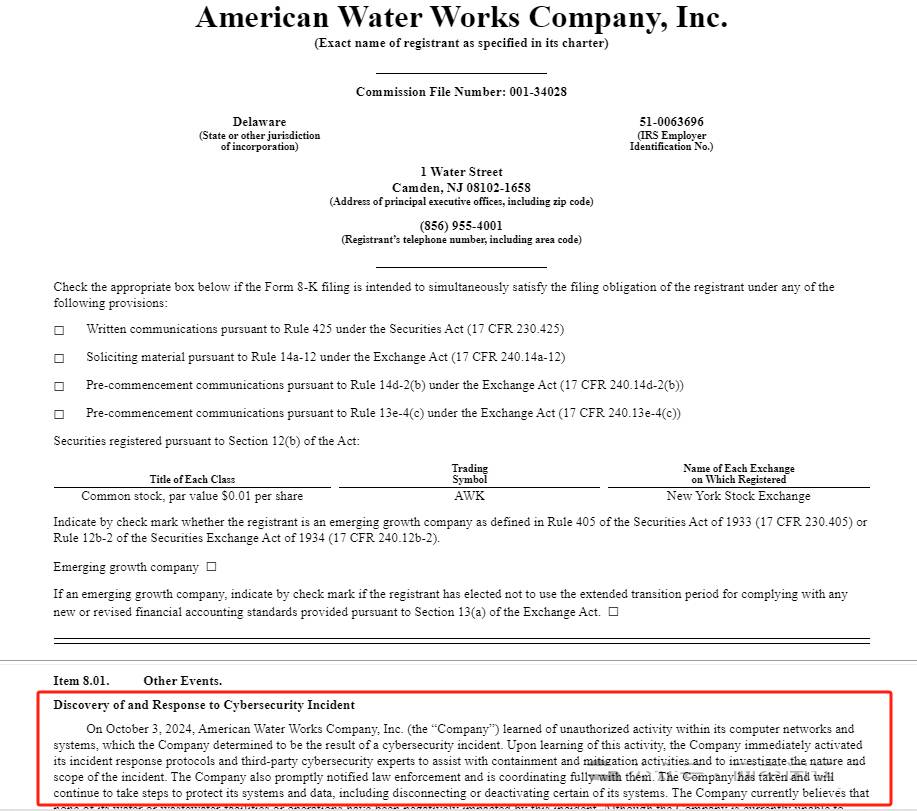

美国水务公司表示,此次攻击事件发生在10月3日,当时他们“发现其计算机网络和系统内存在未经授权的活动,公司确定这是网络安全事件的结果。获悉此活动后,公司立即启动了事件响应协议,并聘请第三方网络安全专家协助遏制和缓解活动,并调查事件的性质和范围。公司还及时通知了执法部门,并正在与他们充分协调。”

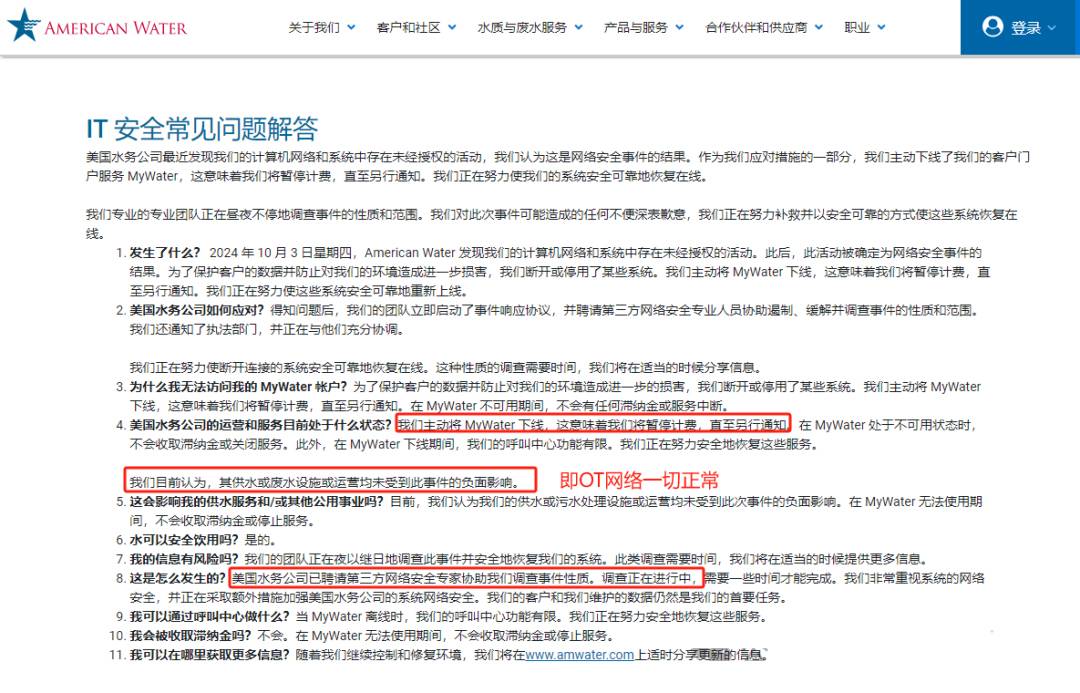

美国水务公司表示,“目前无法预测此次事件的全部影响”,但“相信其供水或废水处理设施或运营均未受到此次事件的负面影响”。

IT团队继续采取行动保护系统和数据,“包括断开或停用某些系统”。

美国水务公司在提交给美国证券交易委员会(SEC)的文件中表示,该公司已聘请第三方网络安全专家帮助控制和评估该事件的影响。该公司还向执法部门报告了这一违规行为,目前正在协调执法部门的联合调查工作。

8-K监管文件指出:“公司已经采取并将继续采取措施保护其系统和数据,包括断开或停用某些系统。”

虽然该公司没有具体说明攻击的性质,但网络安全分析师立即猜测该事件很可能是一次勒索软件攻击。

如果供水系统不受网络攻击的影响,该公司可能已经实施了一项关键基础设施网络安全最佳实践:通过网络分段和其他方法分离IT和OT系统。

美国水务公司为14个州的1700个社区提供服务,主要分布在美国中部和东部,此外还有加利福尼亚州和夏威夷州。该公司在爱荷华州、密苏里州、伊利诺伊州、印第安纳州、肯塔基州、田纳西州、乔治亚州、西弗吉尼亚州、弗吉尼亚州、宾夕法尼亚州、马里兰州和新泽西州等州开展业务。

公司表态

美国水务公司在其网站的另一份声明中表示,此次攻击还迫使其关闭在线客户门户服务 MyWater,并暂停计费服务。

然而,公司发言人Ruben Rodriguez告诉BleepingComputer,“在这些系统不可用期间,不会向客户收取滞纳金”。

Rodriguez补充道:“我们专业的团队正昼夜不停地调查事件的性质和范围。目前,公司认为,其供水或废水设施或运营均未受到此次事件的负面影响。”

该公司没有透露此次黑客攻击的技术细节,但其公开披露的措辞表明美国水务公司已成为勒索软件攻击的受害者。

美国水务公司在其2023年年度报告中写道,该公司的资本投资总额为27亿美元,有望在2024年实现31亿美元的投资。年度报告还专门介绍了该公司的网络安全工作,强调了采用美国国家标准与技术研究所网络安全框架的“纵深防御”战略。报告称,公司根据威胁趋势、计划成熟度、评估结果和第三方安全顾问的建议,定期审查和修改其网络安全战略的实施情况。

水务行业已成为“软柿子”

近年来,针对供水设施的网络攻击不断增加,专家认为水务部门存在漏洞。白宫花了数月时间警告美国 170,000多个供水系统的漏洞,包括在2024年3月份向各州州长发送了一封信。

与此同时,美国环境保护署因该行业的脆弱性而受到严厉批评,因为该行业面临着针对水利设施的大量黑客攻击。与此同时,该行业在网络安全方面仍然在很大程度上是自愿的,批评人士称这取决于国会对环境保护署权力的改革。政府问责局最近在2024年8月还指出,环境保护署尚未确定或优先考虑该行业的最大风险。

此次事件是两周前堪萨斯州发生类似袭击事件之后发生的。

Cyble的研究人员最近向客户发出警告,称水务公司面临的网络威胁日益严重,这些威胁来自与俄罗斯有关的人民网络军等黑客组织,以及大量暴露在互联网上的SCADAView CSX监控和控制系统。

Cyble研究人员写道:“考虑到美国各地暴露在互联网上的水务设施资产数量不断增加、过时系统的持续使用以及此类关键设施的安全协议不足,迫切需要实施强有力的安全措施。”“环境保护署(EPA)也表达了同样的担忧,并指出,接受检查的水务设施中有70%不符合基本的网络安全标准。”

Cyble的报告总结道:“水务公司的这些弱点不仅会造成运营中断的威胁,还会污染饮用水供应,对公众健康构成重大风险。”

Cyble报告还列出了一些加强水务公用事业安全的建议,包括网络分段和强化用于监控和控制中央遥测单元(CTU)的人机界面(HMI)。

警示及建议

该事件目前看虽然未影响到OT系统,但这种幸运不会持续发生。类似这种国计民生的系统一旦发生运营中断,其经济影响、社会影响将难以估量。关基运营者应引以为戒,警钟常鸣。为此,对OT网络的基本安全控制措施仍然非常必要。

强化资产可见性:使用自动化资产发现工具监控所有连接设备并维护最新的硬件和软件清单。网络流量分析有助于检测异常,而被动扫描可避免中断操作。

落实网络隔离:使用防火墙和DMZ隔离IT和OT网络,以限制暴露。使用VLAN隔离关键系统并应用严格的访问控制,以最大限度地减少网络段之间不必要的通信。

禁用默认口令并使用MFA:用强大、独特的口令替换默认凭据,并强制定期更改口令。对所有帐户(尤其是具有特权访问权限的帐户)实施MFA,并删除未使用的帐户以减少攻击面。

强化远程访问:使用VPN加密数据,确保对HMI进行安全远程访问,并要求使用多重身份验证(MFA)进行用户验证。通过白名单IP地址和地理围栏限制访问,并定期审核日志以检测未经授权的活动。

持续安全监测:定期进行漏洞评估和渗透测试以发现弱点。使用SIEM工具和入侵检测系统(IDS)进行持续监控,并在关键资产上部署端点保护。确保及时更新软件和固件。

事件响应计划:制定并完善事件响应计划,定义网络事件的角色和行动。包括遏制、根除和恢复的步骤,同时确保内部利益相关者和外部各方的沟通协议清晰。

加强员工培训和意识教育:为所有员工(尤其是有权访问OT系统的员工)开展持续的网络安全培训计划。这包括教育员工识别网络钓鱼企图、正确使用身份验证机制以及遵守安全协议以防止意外安全漏洞的重要性。

参考资源

1、https://thecyberexpress.com/american-water-works-cyberattack/

2、https://www.bleepingcomputer.com/news/security/american-water-shuts-down-online-services-after-cyberattack/

3、https://www.amwater.com/corp/security-faq

4、https://cyble.com/blog/deluge-of-threats-to-water-utilities-plugging-the-leaks-in-operational-technology-security/

5、https://cyberscoop.com/american-water-works-cyber-ransomware/

来源:网空闲话plus