背景

随着物联网行业的发展,物联网(IOT)的安全也会越来越重要。一旦出现网络攻击事件,将有可能造成物联网设备失控、采集到的信息被篡改,物联网平台中的敏感数据泄漏等严重后果。

物联网的拓扑架构

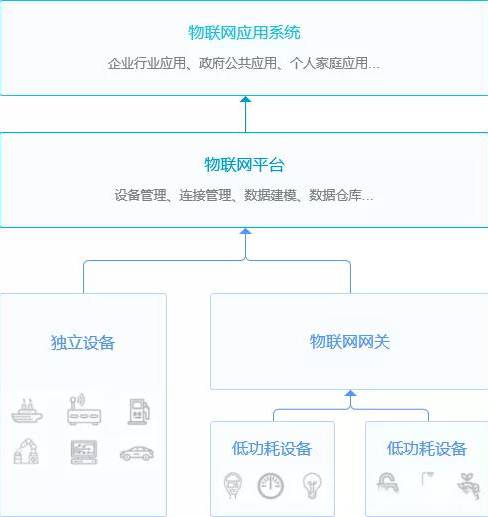

物联网常见的拓扑架构如下:

独立设备可以直接跟物联网应用系统通信,低功耗的物联网设备需要网关作为中转。这些物联网设备通常配置都比较低,带宽、电池、性能都有限,只能采用一些非IP的协议,没法直接在互联网中传输。这些设备可以先连接到区域内的物联网网关,网关进行协议转换后,再向上传输数据。

为了让应用系统更专注于业务逻辑的处理,物联网系统的设备管理、数据预处理等等基础服务通常会抽离出来,单独形成一个物联网平台。

物联网平台是应用系统的基础平台,负责管理物联网设备和连接,以及对采集的数据进行处理、建模。处理好的数据存在平台中,随时被应用系统调用。

物联网面临的安全威胁

近年来,针对物联网的攻击逐年增多。例如针对网络摄像头、智能门锁的攻击,造成了大量敏感数据泄露、财产损失。常见的物联网攻击类型包括:

(1) IOT设备盗用、物理篡改

(2) 针对暴露在互联网上的设备、网关、服务器的DDoS攻击

(3) 物联网通信的拦截、窃密、重定向

(4) 身份欺骗和伪装,密码爆破,构造虚假控制报文注入

(5) 协议窃听、恶意基站中间人攻击

(6) 物联网木马、恶意软件

(7) 利用漏洞,利用不安全的OTA更新方法进行软件和固件攻击

(8)利用过度授权,进行横向攻击

基于零信任的解决方案

1、强身份识别

每个设备都应该具有唯一的身份标识,以便网关或平台验证设备的身份,拦截非法设备,持续记录合法设备的行为日志。

♦ MAC地址是最简单的身份标识,比较容易被仿造。

♦ 采集设备的更多信息如MAC、IP、系统等等,组合生成设备指纹,比单独的MAC地址更安全。

♦ 也可以由物联网平台为设备单独分配一个ID,烧录到设备中去。

♦ 物联网平台也可采用双向认证,通过在设备内部预置证书来识别设备身份。

2、动态授权,持续验证

♦ 持续验证是零信任的核心理念。对每个设备都应该持续评估其安全信任等级,一旦发现异常,立即进行隔离,避免出现更大损失。

♦ 检测设备是否有漏洞,如果设备系统版本过低,存在高危漏洞,则应该隔离该设备,直到设备升级之后,才能继续接入物联网。

对设备的行为规律建模,检测近期是否存在异常行为,如越权访问其他端口、异常的访问次数、异常的流量大小、异常的访问时间等等。因为物联网设备的行为相对固定,所以一旦发现异常行为,立即告警处置。

3、减少攻击面与暴露面

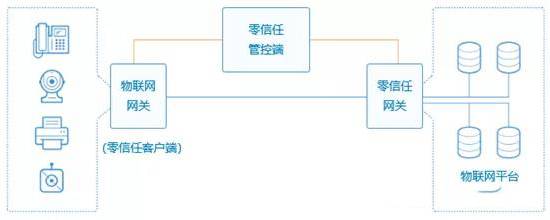

零信任架构中的核心部分是“安全网关”。零信任网关一般部署在网络入口,合法用户在零信任客户端登录之后,才能通过网关进入网络。

零信任网关与物联网网关的作用很类似,不过由于很多物联网设备是哑终端,不易安装零信任客户端。所以,没法把两种网关结合在一起。常见的物联网零信任架构是:在物联网网关上安装“零信任客户端”,在物联网平台之前部署“零信任网关”。零信任管控端负责通信过程的策略管控。

♦ 零信任网关只对合法客户端开放端口,未知用户无法探测到零信任网关和物联网平台的存在。

♦ 零信任网关限制合法客户端的访问权限,未授权的系统也是无法探测到的。

♦ 零信任网关可以“统一管控”物联网和运维人员的接入,运维人员也需要登录零信任客户端才能接入数据中心。

♦ 零信任网关的访问控制功能比简单的IP白名单更加灵活,更加安全。如果IOT项目比较复杂,那么IP白名单会非常难以维护。如果IOT设备本身比较高端,可以安装零信任客户端的话,那效果会更好。零信任的保护可以覆盖整个通信过程。

小结

物联网系统应优先考虑采用零信任解决方案,增强对物联网设备的隔离和访问控制能力。做到终端准入、链路加密、动态身份认证、应用隐藏与最小授权。

来源:从云科技