RSA作为全球规模最大的网络安全行业会议,迄今已举办30届,一直着眼于推动全球网络安全界的共享、创新与进步。2021年RSA大会,刘文懋博士在物联网安全论坛发表题为《物联网中基于UDP的DDoS新型反射攻击研究》(Research on New Vectors of UDP-Based DDoS Amplification Attacks of IoT,[SAT-M19])的主题演讲。

No.1 全球物联网资产暴露情况

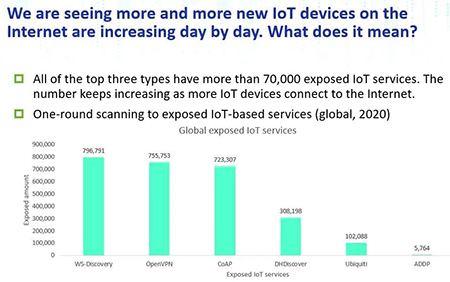

随着越来越多的物联网设备接入互联网,物联网联网数每天都在增加。通过对互联网上的设备进行扫描,我们发现全球超过70000个开放WS-Discovery、OpenVPN和CoAP协议的物联网服务。

不仅安全厂商可以发现这些物联网暴露资产,攻击者也能够发现这些资产。通过扫描器、僵尸网络或任何可以使用的工具发现物联网资产后,这些资产会容易遭到攻击,并且能够被利用发起攻击。

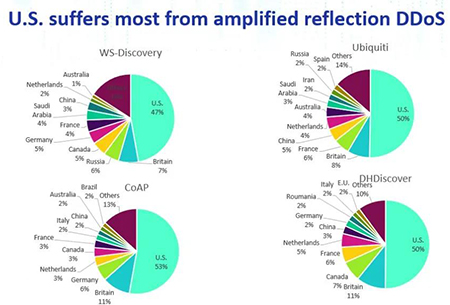

No.2 美国是遭受放大反射DDoS攻击影响最大的国家

通过物联网蜜罐捕获和收集受害者的IP地址,在计算目标IP地址的地理位置后,可以看到美国受放大反射DDoS攻击的影响最大。

无论是勒索软件还是DDoS攻击,都可以作为一种黑产服务,此前暗网上已经出现明码标价提供租用DDoS服务,而暴露的脆弱物联网设备成为了黑产潜在的攻击武器。美国拥有庞大的商业和IT产业,因此也成为了网络犯罪的最大目标。

No.3 WS-Discovery协议介绍

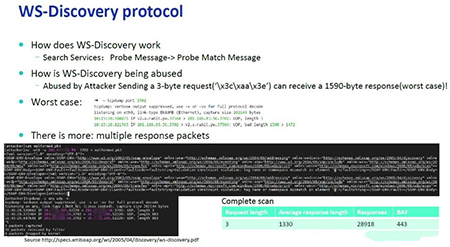

WS-Discovery是基于UDP、用于Web服务发现的单播协议。其工作原理是客户端发送UDP探测消息搜索服务,然后等待应答。该协议具体被滥用的情况是:攻击者发送一个3字节的请求:3c、aa、3e,并携带一个欺骗的源地址,服务会回复一个1590字节的响应。

这里使用了BAF(bandwidth amplification factor)带宽放大系统的概念,该概念最早在2014年NDSS的论文《Amplification Hell: Revisiting Network Protocols for DDoS Abuse》中提到。为了计算BAF,可以将有效负载发送给使用真实源地址公开的所有服务,验证获得的响应结果数据。经过测试,发送请求的长度3字节时,收到的响应的平均长度是1330,计算出BAF数值是443。利用该协议漏洞,通过WS-Discovery可以产生比请求流量大400多倍以上的恶意流量。

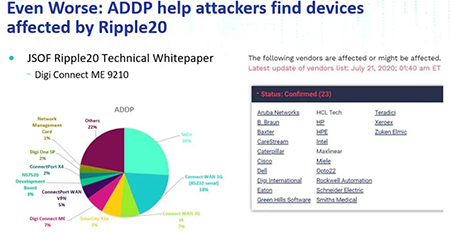

No.4 ADDP帮助攻击者找到存在Ripple20漏洞的设备

ADDP是高级设备发现协议(Advanced Device Discovery Protocol),是Digi International公司开发的基于UDP的多播协议。借助ADDP,无论网络如何配置,设备都可以在本地网络上发现其他设备。经过全网扫描测试,我们发送的请求的长度是14字节,而收到的响应的平均长度是141.7字节,对应的BAF是10.1。

事实上,ADDP被许多数码网络设备使用,大量这些设备可能存在Ripple20漏洞。因而,攻击者可以通过发现暴露的ADDP服务,再验证Ripple20漏洞,则可以发起一些攻击。

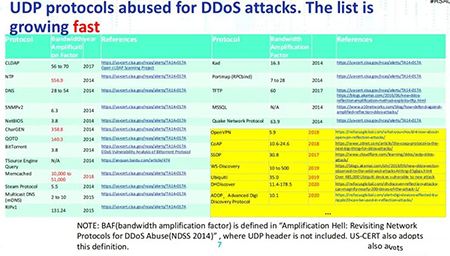

除了WS-Discovery、ADDP之外,报告还分析了OpenVPN协议的脆弱性,此外在2018、2019和2020年发布的《物联网安全年报》中分析了SSDP、DHDiscover、Ubiquiti等协议,这些物联网协议都存在相似的脆弱性:基于UDP、支持单播、响应远大于请求长度,因而容易被利用发动DDoS攻击。事实上,在2017年后,利用物联网协议发动DDoS攻击俨然成为了攻击者的重要选择。

No.5 一些建议和观点

给物联网厂商建议:

首先,设置首席安全官,组建安全团队;其次在产品设计环节,默认禁用服务/设备发现功能,非多播不响应,非内网不响应;最后,在运营环节,建立应急响应流程并及时发布安全补丁。

给最终用户和机构的建议:

识别自有的物联网设备,检查配置、访问控制策略;持续使用网络空间测绘技术监控暴露资产;构建识别-评估-治理的安全运营闭环,将物联网安全融入到统一的安全运营体系内。

给物联网客户的解决方案:

关注城市、企业物联网安全隐患,综合展示物联网各垂直领域风险态势及各地区、部门威胁情况,使用物联网保护伞解决方案,通过终端SDK、固件检测、准入网关、物联卡分析、物联网安全测评等多个系统的数据,支撑物联网安全态势。

原文来源:绿盟科技