恶意软件AndroxGh0st整合Mozi僵尸网络,目标锁定物联网与云服务领域

目前,恶意软件AndroxGh0st的幕后黑手正扩大其攻击范围。他们不仅利用安全漏洞来攻击互联网服务或应用,他们还传播另一种名为Mozi的僵尸网络恶意软件,以增强其攻击能力。

CloudSEK在一份新报告中表示:“该僵尸网络利用远程代码执行和凭据窃取方法来维持持久访问,利用未修补的漏洞渗透关键基础设施。”

AndroxGh0st是一款以Python编写的网络攻击工具,它主要针对Laravel框架开发的应用程序。该工具的攻击目的在于窃取与云服务相关的敏感信息,特别是涉及Amazon Web Services (AWS)、SendGrid和Twilio等平台的数据。

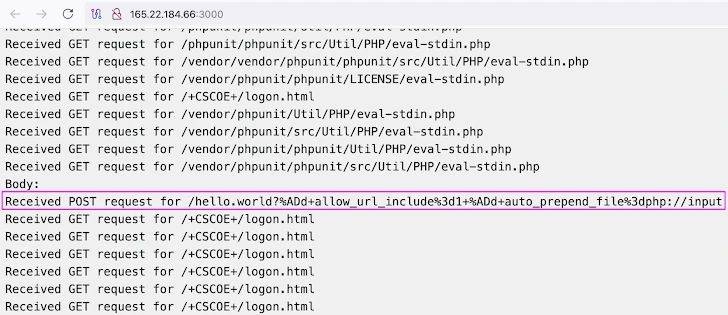

自2022年起,AndroxGh0st便开始活跃,它通过利用Apache网页服务器中的CVE-2021-41773漏洞、Laravel框架的CVE-2018-15133漏洞,以及PHPUnit的CVE-2017-9841漏洞,实现了对目标系统的初步渗透、权限提升,并建立了对受感染系统的持续控制。

今年1月初,美国网络安全和情报机构透露,攻击者正在部署AndroxGh0st恶意软件,以创建“目标网络中的受害者识别和利用”僵尸网络。

CloudSEK的最新分析报告表示,AndroxGh0st恶意软件的攻击策略正在经历一次显著的转变。目前,该恶意软件正在拓宽其攻击面,利用多种不同的安全漏洞来获取系统的初步访问权限。这一策略调整表明,攻击者正在寻求更广泛地渗透目标网络,以增强其攻击的效率和范围。通过这种多元化的攻击手段,攻击者能够更灵活地应对不同环境下的安全防御措施。

✦•CVE-2014-2120(CVSS 评分:4.3)

Cisco ASA WebVPN 登录页面 XSS 漏洞

✦•CVE-2018-10561(CVSS 评分:9.8)

Dasan GPON 身份验证绕过漏洞

✦•CVE-2018-10562(CVSS 评分:9.8)

Dasan GPON 命令注入漏洞

✦•CVE-2021-26086(CVSS 评分:5.3)

Atlassian Jira 路径遍历漏洞

✦•CVE-2021-41277(CVSS 评分:7.5)

元数据库 GeoJSON 地图本地文件包含漏洞

✦•CVE-2022-1040(CVSS 评分:9.8)

Sophos Firewall 身份验证绕过漏洞

✦•CVE-2022-21587(CVSS 评分:9.8)

Oracle E-Business Suite (EBS) 未经身份验证的任意文件上传漏洞

✦•CVE-2023-1389(CVSS 评分:8.8)

TP-Link Archer AX21 固件命令注入漏洞

✦•CVE-2024-4577(CVSS 评分:9.8)

PHP CGI 参数注入漏洞

✦•CVE-2024-36401(CVSS 评分:9.8)

GeoServer 远程代码执行漏洞

CloudSEK公司表示:“僵尸网络循环使用常见的管理用户名,并使用一致的密码模式。” “目标URL重定向到/wp-admin/,这是WordPress网站的后端管理仪表板。如果身份验证成功,它将获得对关键网站控件和设置的访问权限。”

研究人员注意到,攻击者还通过利用Netgear DGN系列设备和Dasan GPON家用路由器中的安全漏洞,实施了未授权的命令执行,这些漏洞被用来从外部服务器部署名为"Mozi.m"的恶意软件。

Mozi僵尸网络以其针对物联网设备的攻击而闻名,其目的是将这些设备纳入其恶意网络,用于发起分布式拒绝服务(DDoS)攻击,从而扰乱网络服务的正常运行。

2021年9月,这一恶意软件的作者被中国执法部门拘捕之后,Mozi僵尸网络的活动量并未立即显著减少。直到2023年8月,才出现了活动量的大幅下降,这一变化发生在某些未知的个人或组织发出了一项“停机命令”,旨在终结该恶意软件的运行。有观点推测,这一命令的发出者可能是僵尸网络的开发者或者是中国的相关当局,他们可能发布了某种更新来破坏和解除僵尸网络。不过,具体是谁采取了这一行动,目前尚无确切信息可供确认。

AndroxGh0st与Mozi的结合表明,两者之间可能存在某种协同操作的关系,这使得AndroxGh0st能够以前所未有的规模扩散。据CloudSEK分析,AndroxGh0st不仅仅是在与Mozi合作,它实际上是将Mozi的功能,如物联网设备的感染和传播机制,融入到其常规操作中。

这种整合意味着AndroxGh0st现在可以利用Mozi的传播能力,感染更多的物联网设备,并利用Mozi的有效载荷来实现其目标,这在以前可能需要独立的感染流程。如果这两个僵尸网络共享相同的命令和控制基础设施,那么这表明它们在操作上有着高度的融合,可能暗示AndroxGh0st和Mozi都在同一网络犯罪组织的控制之下。这种基础设施的共享将有助于更有效地控制更多类型的设备,从而提升它们联合行动的效果和效率。